一、常见隐患分析

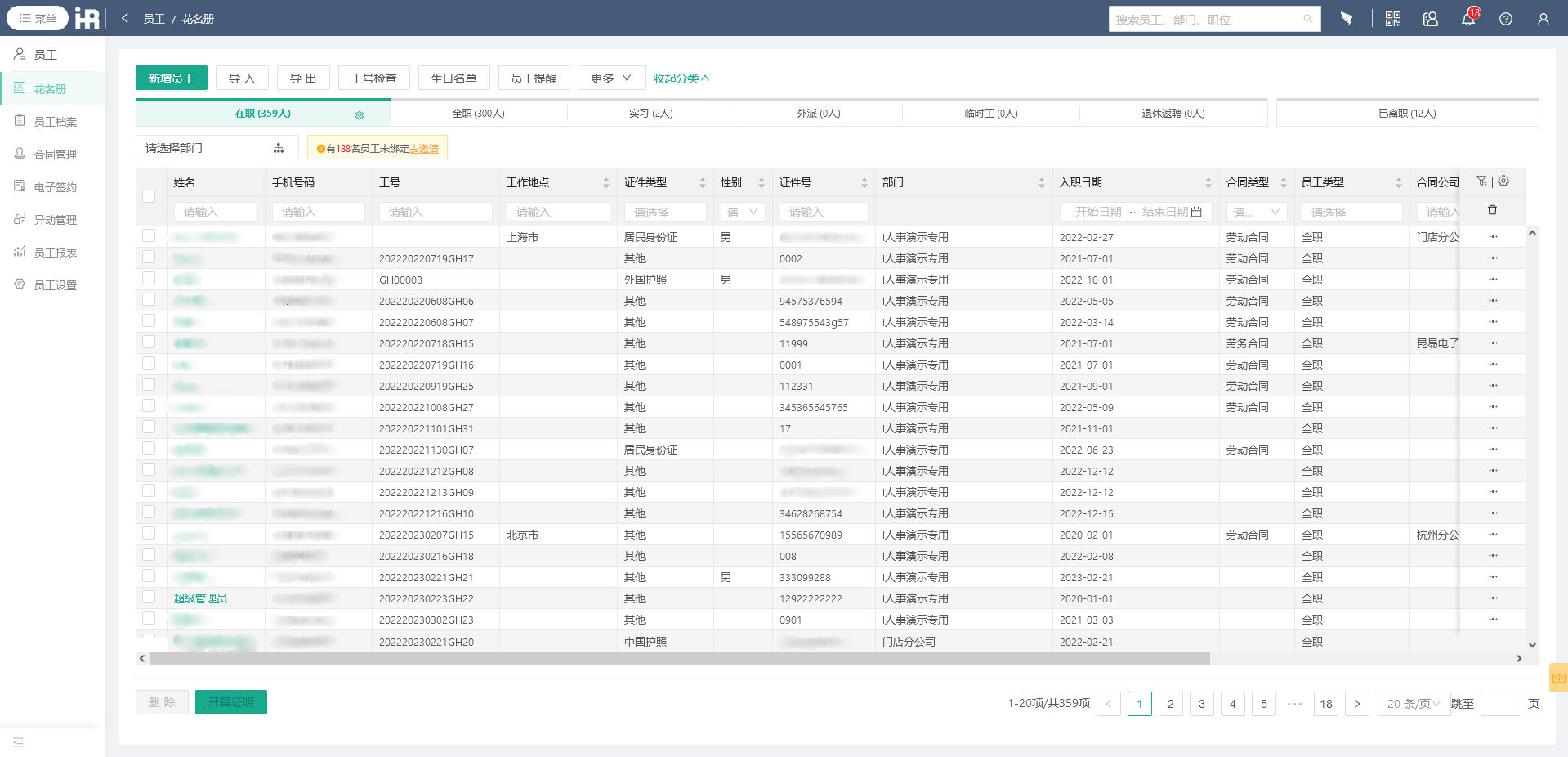

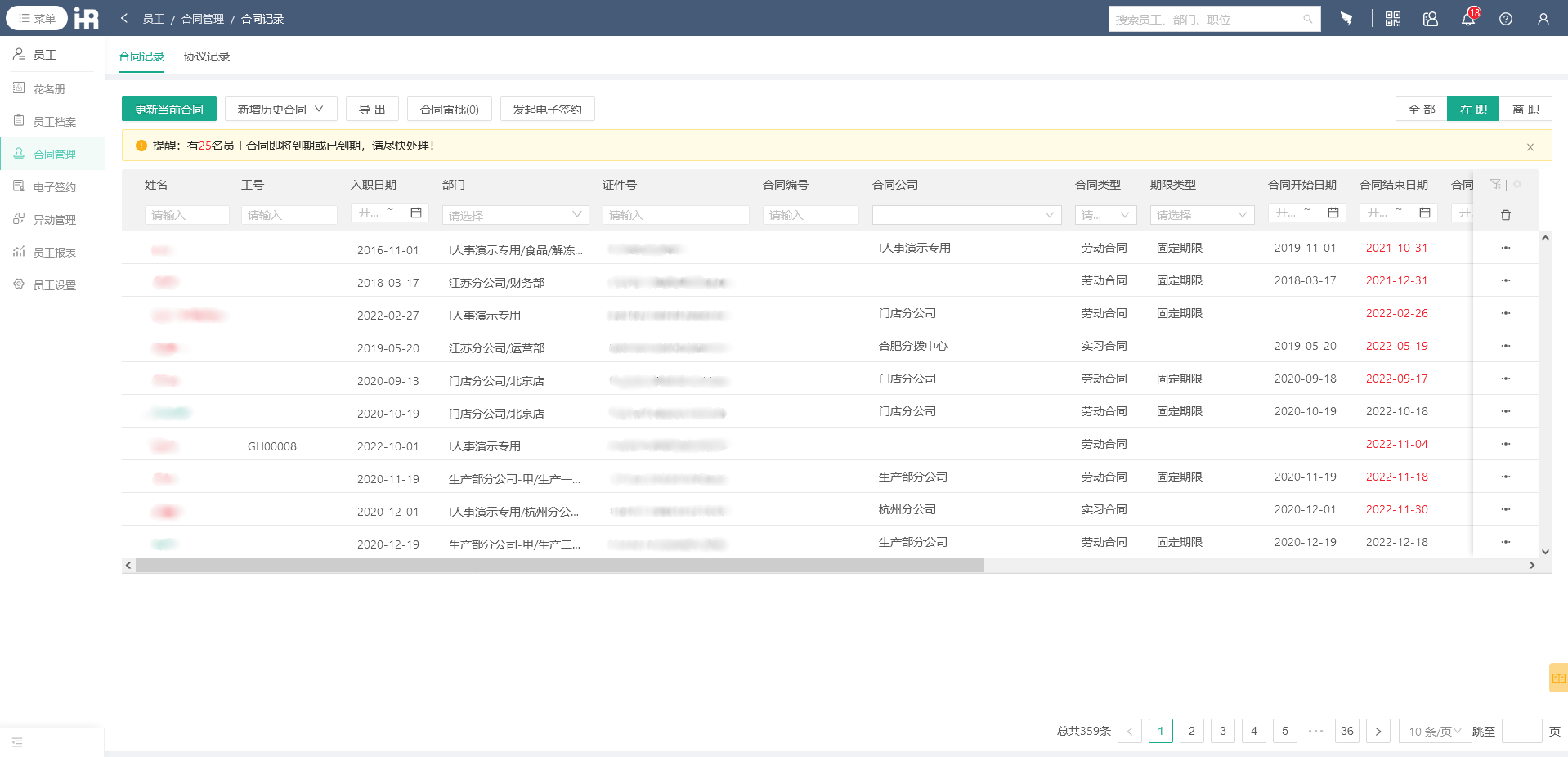

权限管理失控是首要风险,部分系统未建立细粒度权限体系,在越权访问隐患。某零售企业案例显示,门店店长账号可跨区域查看其他门店员工信息,这种粗放式权限设置直接导致信息滥用。其次是数据加密缺失,传输过程未采用SSL加密,储时未进行处理,给数据窃取留下可乘之机。运维层面的漏洞同样不容忽视,包括未及时更新系统补丁、未建立操作审计日志等,都可能成为攻击突破口。

二、立体化防护体系建设

构建体系需从技术与管理双维度着手:

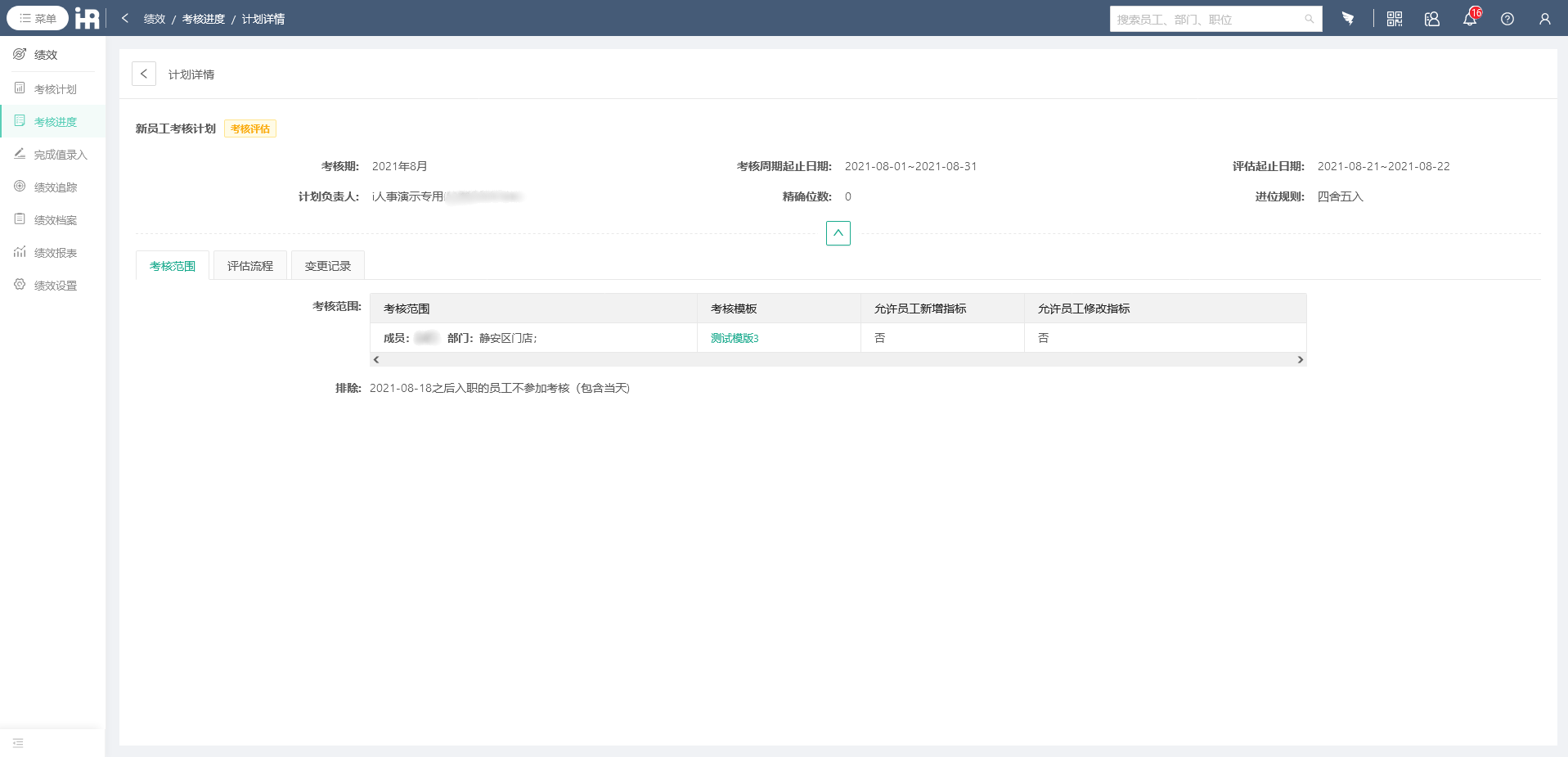

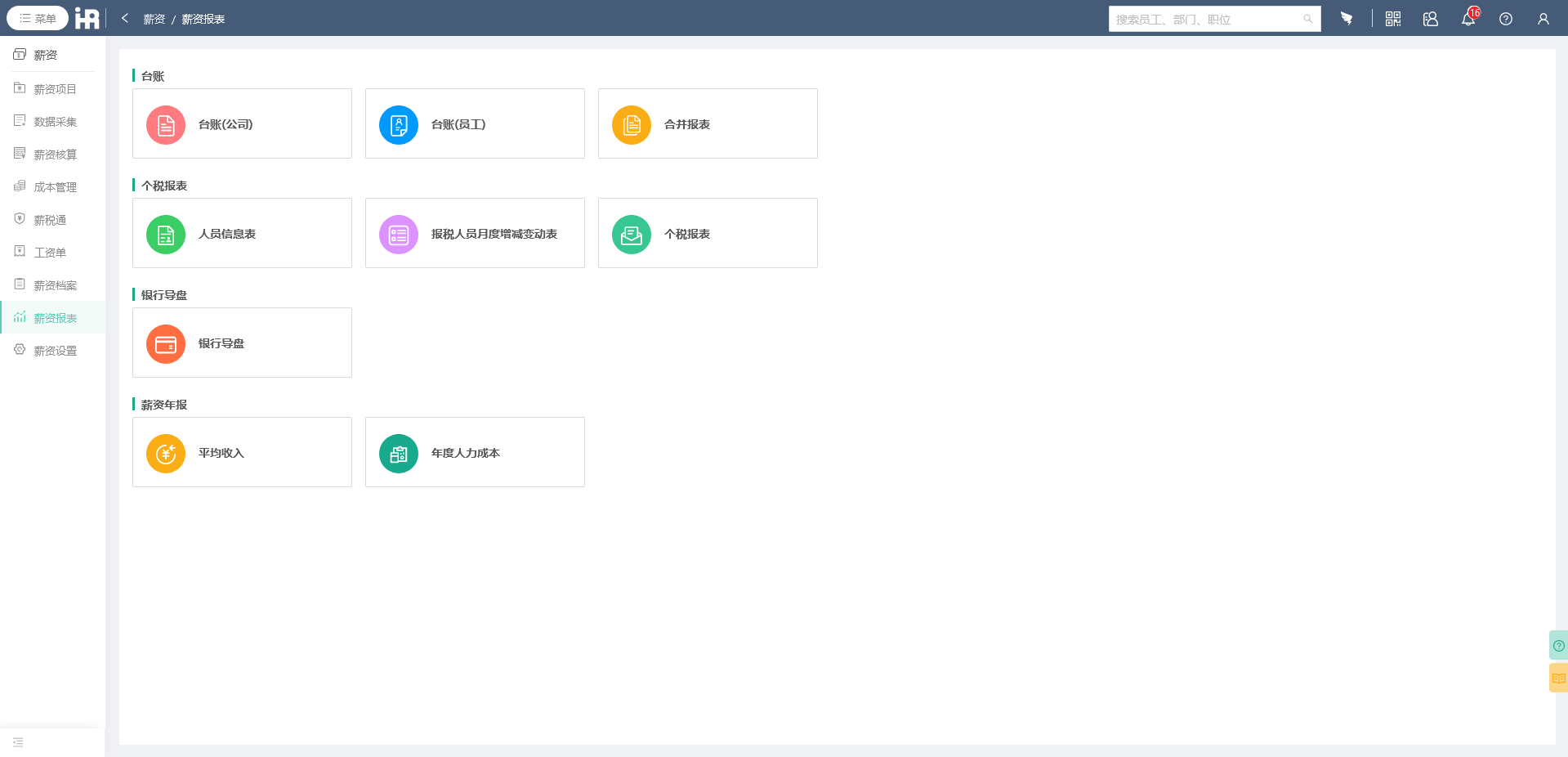

- 采用动态权限控制技术,按角色、职级、业务场景设置访问权限

- 部署端到端加密方案,对传输数据和静态储数据分别加密

- 建立操作日志全记录机制,支持操作行为追溯与异常预警

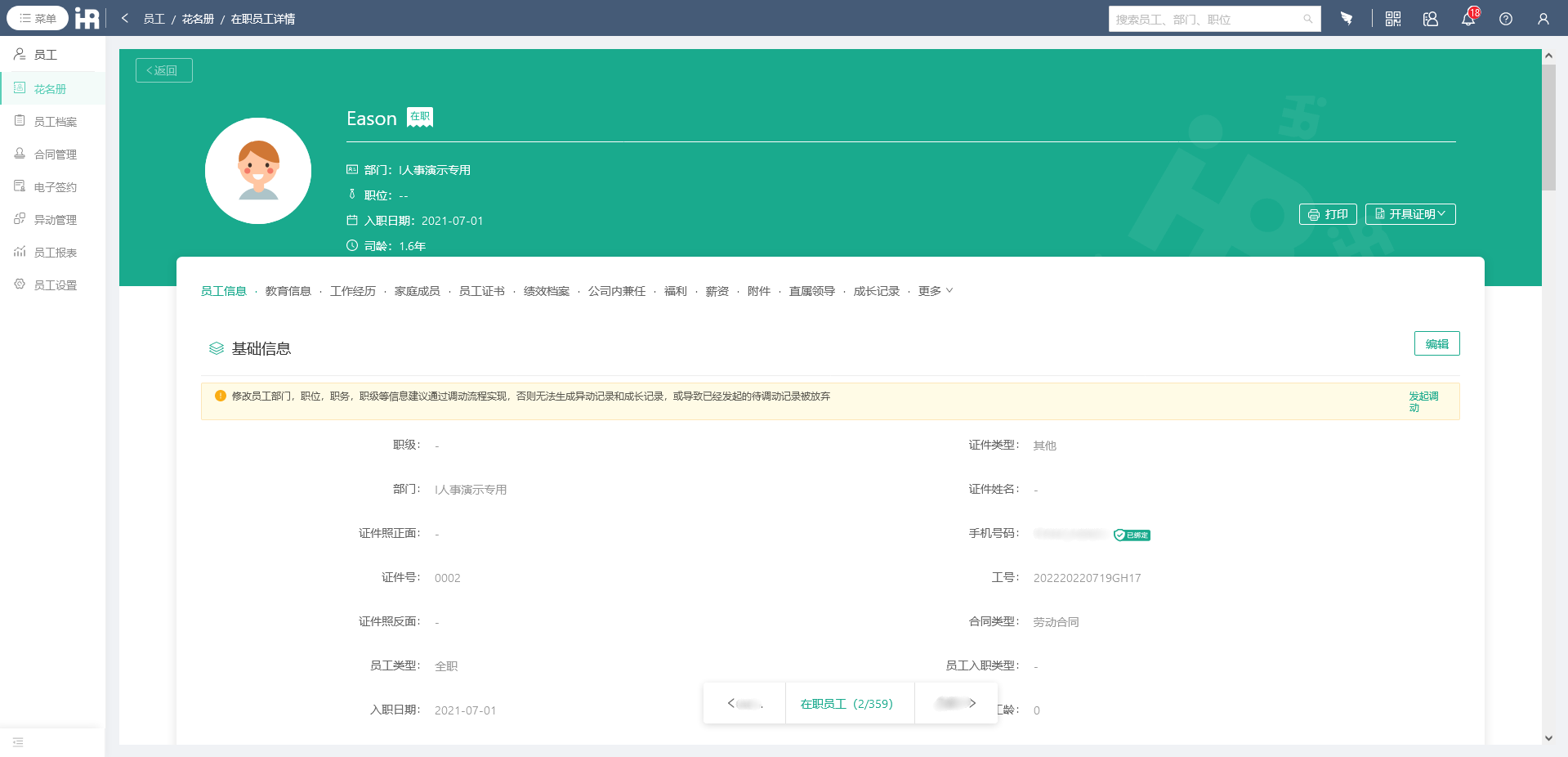

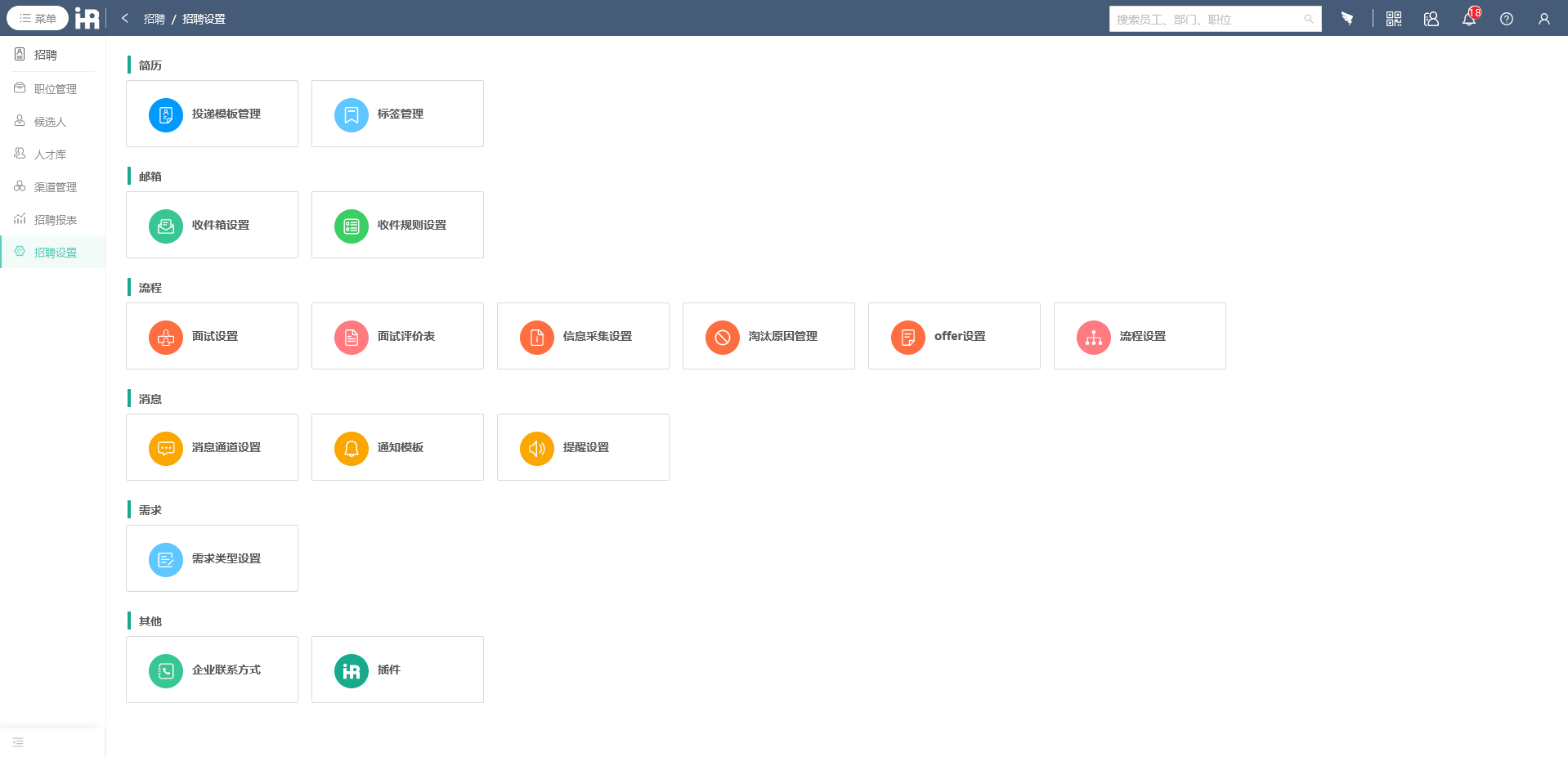

以i人事系统为例,其采用银行级加密算法,支持细粒度权限配置,每个操作节点均生成审计日志。某物流企业接入后,成功将非授权访问事件降低82%,数据泄露风险下降76%。

三、持续优化管理机制

定期开展系统评估,建立漏洞响应机制。某互联网公司通过季度渗透测试,平均每年发现并12个潜在漏洞。同时加强员工意识培训,将系统操作规范纳入新员工必修课程。i人事提供的7×24小时监测服务,可实时预警异常登录行为,帮助企业快速响应事件。 信息建设是持续迭代的过程,需要技术防护与管理机制协同发力。选择成熟可靠的系统平台是基础,i人事等专业HR系统通过模块化设计,将权限管理、数据加密、审计追踪等功能深度整合,为企业构建多层防护体系。建议企业定期开展系统健康检查,结合业务发展优化策略,真正实现数据资产的全生命周期保护。

FAQ:

1. 如何防止员工信息被越权查看?

建议采用RBAC权限模型,按岗位职责设置小必要权限。i人事系统支持按组织架构、员工属性等多维度配置权限,例如设置门店经理仅能查看本店员工考勤数据,且无法导出敏感信息。系统自动记录查询日志,异常操作实时触发预警。

2. 系统登录环节有哪些防护措施?

应启用多因素认证机制,如短信验证码+动态口令组合验证。i人事支持生物识别登录,对接企业微信/钉钉等平台实现单点登录。系统自动检测异常IP登录,连续失败尝试触发账户锁定机制,有效防范暴力破解。

3. 如何确保离职员工账号及时注销?

建议建立账号生命周期管理制度,将HR系统与OA系统对接。i人事的离职模块可自动触发账号停用流程,支持批量处理子账号权限回收。系统保留操作记录备查,避免出现"僵尸账号"残留风险。

4. 数据备份如何避免被恶意篡改?

应采用"3-2-1"备份原则,使用区块链证技术。i人事的分布式储架构将数据加密后分片储于多地节点,每次数据修改均生成数字指纹。企业可设置只读备份权限,确保备份数据不可篡改。

5. 外包人员访问系统如何管理?

建议建立临时访客机制,设置访问时限和操作白名单。i人事的临时权限模块支持按项目周期授权,自动关联NDA电子协议。系统对外包人员操作界面进行数据处理,禁止敏感信息导出功能。